Локальная политика безопасности windows 7. Сброс локальных групповых политик в Windows

Одним из основных инструментов тонкой настройки параметров пользователя и системы Windows являются групповые политики — GPO (Group Policy Object) . На сам компьютер и его пользователей могут действовать доменные групповые политики (если компьютер состоит в домене Active Directory) и локальные (эти политики настраиваются локально и применяются только на данном компьютере). Групповые политики являются отличным средством настройки системы, способным повысить ее функционал, защищенность и безопасность. Однако у начинающих системных администраторов, решивших поэкспериментировать с безопасностью своего компьютера, некорректная настройка некоторых параметров локальной (или доменной) групповой политики может привести к различным проблемам: от мелких проблем, заключающихся, например, в невозможности подключить принтер или USB флешку, до полного запрета на установку или запуск любых приложений (через политики SPR или AppLocker),или даже запрета на локальный или удаленный вход в систему.

В таких случаях, когда администратор не может локально войти в систему, или не знает точно какая из примененных им настроек политик вызывает проблему, приходится прибегать к аварийному сценарию сброса настроек групповых политик на стандартные настройки (по-умолчанию). В «чистом» состоянии компьютера ни один из параметров групповых политик не задан.

В этой статье мы покажем несколько методов сброса настроек параметров локальных и доменных групповых политик к значениям по умолчанию. Эта инструкция является универсальной и может быть использована для сброса настроек GPO на всех поддерживаемых версиях Windows: начиная с Windows 7 и заканчивая Windows 10, а также для всех версий Windows Server 2008/R2, 2012/R2 и 2016.

Сброс локальных политик с помощью консоли gpedit.msc

Этот способ предполагает использование графической консоли редактора локальной групповой политики gpedit .msc для отключения всех настроенных политик. Графический редактор локальной GPO доступен только в Pro, Enterprise и Education редакциях.

Совет . В домашних (Home) редакциях Windows консоль Local Group Policy Editor отсутствует, однако запустить ее все-таки можно. По ссылкам ниже вы сможете скачать и установить консоль gpedit.msc для Windows 7 и Windows 10:

Запустите оснастку gpedit.msc и перейдите в раздел All Settings локальных политик компьютера (Local Computer Policy -> Computer Configuration - > Administrative templates / Политика «Локальный компьютер» -> Конфигурация компьютера -> Административные шаблоны ). Данные раздел содержит список всех политик, доступных к настройке в административных шаблонах. Отсортируйте политики по столбцу State (Состояние) и найдите все активные политики (находятся в состоянии Disabled / Отключено или Enabled / Включено ). Отключите действие всех или только определенных политик, переведя их в состояние Not configured (Не задана).

Такие же действия нужно провести и в разделе пользовательских политик (User Configuration / Конфигурация пользователя ). Таким образом можно отключить действие всех настроек административных шаблонов GPO.

Совет

. Список всех примененных настроек локальных и доменных политик в удобном html отчете можно получить с помощью встроенной утилиты командой:

gpresult /h c:\distr\gpreport2.html

Указанный выше способ сброса групповых политик в Windows подойдет для самых «простых» случаев. Некорректные настройки групповых политик могут привести к более серьезным проблемам, например: невозможности запуска оснастки gpedit.msc или вообще всех программ, потери пользователем прав администратора системы, или запрета на локальный вход в систему. Рассмотрим эти случаи подробнее.

Принудительный сброс настроек локальных GPO из командной строки

В этом разделе описан способ принудительного сброса всех текущих настроек групповых политик в Windows. Однако сначала опишем некоторые принципы работы административных шаблонов групповых политик в Windows.

Архитектура работы групповых политик основана на специальных файлах Registry .pol . Данные файлы хранят параметры реестра, которые соответствуют тем или иным параметрам настроенных групповых политик. Пользовательские и компьютерные политики хранятся в разных файлах Registry .pol .

- Настройки конфигурации компьютера (раздел Computer Configuration ) хранятся в %SystemRoot%\System32\ GroupPolicy\Machine\registry.pol

- Пользовательские политики (раздел User Configuration ) — %SystemRoot%\System32\ GroupPolicy\User\registry.pol

При загрузке компьютера система импортирует содержимое файла \Machine\Registry.pol в ветку системного реестра HKEY_LOCAL_MACHINE (HKLM). Содержимое файла \User\Registry.pol импортируется в ветку HKEY_CURRENT_USER (HKCU) при входе пользователя в систему.

Консоль редактора локальных групповых политик при открытии загружает содержимое данных файлов и предоставляет их в удобном пользователю графическом виде. При закрытии редактора GPO внесенные изменения записываются в файлы Registry.pol. После обновления групповых политик (командой gpupdate /force или по-расписанию), новые настройки попадают в реестр.

Совет . Для внесения изменения в файлы стоит использовать только редактор групповых политик GPO. Не рекомендуется редактировать файлы Registry.pol вручную или с помощью старых версий редактора групповой политики!

Чтобы удалить все текущие настройки локальных групповых политик, нужно удалить файлы Registry.pol в каталоге GroupPolicy. Сделать это можно следующими командами, запущенными в командной строке с правами администратора:

RD /S /Q "%WinDir%\System32\GroupPolicyUsers" RD /S /Q "%WinDir%\System32\GroupPolicy"

После этого нужно обновить настройки политик в реестре:

Gpupdate /force

Данные команды сбросят все настройки локальных групповых политик в секциях Computer Configuration и User Configuration.

Откройте консоль редактора gpedit.msc и убедитесь, что все политики перешли в состояние Не задано / Not configured. После запуска консоли gpedit.msc удаленные папки будут созданы автоматически с настройками по-умолчанию.

Сброс локальных политик безопасности Windows

Локальные политик безопасности (local security policies) настраиваются с помощью отдельной консоли управления secpol.msc . Если проблемы с компьютером вызваны «закручиванием гаек» в локальных политиках безопасности, и, если у пользователя остался доступ к системе и административные права, сначала стоит попробовать сбросить настройки локальных политик безопасности Windows к значениям по-умолчанию. Для этого в командной строке с правами администратора выполните:

- Для Windows 10, Windows 8.1/8 и Windows 7: secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

- Для Windows XP: secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose

После чего компьютер нужно перезагрузить.

В том случае, если проблемы с политиками безопасности сохраняются, попробуйте вручную переименовать файл контрольной точки базы локальных политик безопасности %windir%\security\database\edb.chk

ren %windir%\security\database\edb.chk edb_old.chk

Выполните команду:

gpupdate /force

Перезагрузите Windows с помощью :

Shutdown –f –r –t 0

Сброс локальных политик при невозможности входа в Windows

В том случае, если локальный вход в систему невозможен или не удается запустить командную строку (например, при блокировке ее и других программ с помощью ). Удалить файлы Registry.pol можно, загрузившись с установочного диска Windows или любого LiveCD.

Сброс примененных настроек доменных GPO

Несколько слов о доменных групповых политиках. В том случае, если компьютер включен в домен Active Directory, некоторыми его настройками может управлять администратор домена через доменные GPO.

Файлы registry.pol всех применённых доменных групповых политик хранятся в каталоге %windir%\System32\GroupPolicy\DataStore\0\SysVol\ contoso.com\Policies . Каждая политика хранится в отдельном каталоге с GUID доменной политики.

Этим файлам registry.pol соответствуют следующие ветки реестра:

- HKLM\Software\Policies\Microsoft

- HKCU\Software\Policies\Microsoft

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy Objects

- HKCU\Software\Microsoft\Windows\CurrentVersion\Policies

История примененных версий доменных политик, которые сохранились на клиенте, находится в ветках:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy\History\

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy\History\

При исключении компьютера из домена файлы registry.pol доменных политик на компьютере удаляются и соответственно, не загружаются в реестр.

Если нужно принудительно удалить настройки доменных GPO, нужно очистить каталог %windir%\System32\GroupPolicy\DataStore\0\SysVol\contoso.com\Policies и удалить указанные ветки реестра (настоятельно рекомендуется создать резервную копию удаляемых файлов и веток реестра!!!). Затем выполните команду:

gpupdate /force /boot

Совет . Указанная методика позволяет сбросить все настройки локальных групповых политик во всех версиях Windows. Сбрасываются все настройки, внесенные с помощью редактора групповой политики, однако не сбрасываются все изменения, внесенные в реестре напрямую через редактор реестра, REG- файлы или любым другим способом.

В предыдущих моих статьях о групповых политиках было рассказано о принципах работы оснастки . Рассматривались некоторые узлы текущей оснастки, а также функционал множественной групповой политики. Начиная с этой статьи, вы сможете узнать об управлении параметрами безопасности на локальном компьютере, а также в доменной среде. В наше время обеспечение безопасности является неотъемлемой частью работы как для системных администраторов в крупных и даже мелких предприятиях, так и для домашних пользователей, перед которыми стоит задача настройки компьютера. Неопытные администраторы и домашние пользователи могут посчитать, что после установки антивируса и брандмауэра их операционные системы надежно защищены, но это не совсем так. Конечно, эти компьютеры будут защищены от множества атак, но что же спасет их от человеческого фактора? Сейчас возможности операционных систем по обеспечению безопасности очень велики. Существуют тысячи параметров безопасности, которые обеспечивают работу служб, сетевую безопасность, ограничение доступа к определенным ключам и параметрам системного реестра, управление агентами восстановления данных шифрования дисков BitLocker, управление доступом к приложениям и многое, многое другое.

В связи с большим числом параметров безопасности операционных систем Windows Server 2008 R2 и Windows 7, невозможно настроить все компьютеры, используя один и тот же набор параметров. В статье были рассмотрены методы тонкой настройки контроля учетных записей операционных систем Windows, и это только малая часть того, что вы можете сделать при помощи политик безопасности. В цикле статей по локальным политикам безопасности я постараюсь рассмотреть как можно больше механизмов обеспечения безопасности с примерами, которые могут вам помочь в дальнейшей работе.

Конфигурирование политик безопасности

Политика безопасности - это набор параметров, которые регулируют безопасность компьютера и управляются с помощью локального объекта GPO. Настраивать данные политики можно при помощи оснастки «Редактор локальной групповой политики» или оснастки . Оснастка «Локальная политика безопасности» используется для изменения политики учетных записей и локальной политики на локальном компьютере, а политики учетных записей, привязанных к домену Active Directory можно настраивать при помощи оснастки «Редактор управления групповыми политиками» . Перейти к локальным политикам безопасности, вы можете следующими способами:

В том случае, если ваш компьютер подсоединен к домену Active Directory, политика безопасности определяется политикой домена или политикой подразделения, членом которого является компьютер.

Применение политик безопасности для локального компьютера и для объекта групповой политики рабочей станции, подсоединенной к домену

При помощи следующих примеров вы увидите разницу между применением политики безопасности для локального компьютера и для объекта групповой политики рабочего компьютера, присоединенного к домену Windows Server 2008 R2.

Применение политики безопасности для локального компьютера

Для успешного выполнения текущего примера, учетная запись, под которой выполняются данные действия, должна входить в группу «Администраторы» на локальном компьютере. Если компьютер подключен к домену, то эти действия могут выполнять только пользователи, которые являются членами группы «Администраторы домена» или групп, с разрешенными правами на редактирование политик.

В этом примере мы переименуем гостевую учетную запись. Для этого выполните следующие действия:

После перезагрузки компьютера для того чтобы проверить, применилась ли политика безопасности к вашему компьютеру, вам нужно открыть в панели управления компонент «Учетные записи пользователей» и перейти по ссылке «Управление другой учетной записью» . В открывшемся окне вы увидите все учетные записи, созданные на вашем локальном компьютере, в том числе переименованную учетную запись гостя:

Применение политики безопасности для объекта групповой политики рабочей компьютера, присоединенного к домену Windows Server 2008 R2

В этом примере мы запретим пользователю Test_ADUser изменять пароль для учетной записи на своем компьютере. Напомню, что для выполнения следующих действий вы должны входить в группу «Администраторы домена» . Выполните следующие действия:

После перезагрузки компьютера для того чтобы проверить, применилась ли политика безопасности, перейдите на компьютер, над которым проводились изменения и откройте консоль управления MMC. В ней добавьте оснастку «Локальные пользователи и группы» и попробуйте изменить пароль для своей доменной учетной записи.

Применение политики безопасности для объекта групповой политики с контроллера домена Windows Server 2008 R2

При помощи этого примера, изменим число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля. Эта политика позволяет вам улучшать безопасность, гарантируя, что старые пароли не будут повторно использоваться в течении нескольких раз. Войдите на контроллер домена или используйте средства администрирования удаленного сервера. Выполните следующие действия:

Об использовании оснастки «Управление групповой политикой» на контроллерах домена и о команде gpupdate будет подробно рассказываться в последующих статьях.

Заключение

Из этой статьи вы узнали о методах применения локальных политик безопасности. В предоставленных примерах проиллюстрирована настройка политик безопасности при помощи оснастки «Локальная политика безопасности» на локальном компьютере, настройка политик на компьютере, подсоединенном к домену, а также управление локальными политиками безопасности с использованием контроллер домена. В следующих статьях из цикла о локальных политиках безопасности вы узнаете об использовании каждого узла оснастки «Локальная политика безопасности» и о примерах их использования в тестовой и рабочей среде.

Я загорелся такой идеей обеспечения безопасности и решил попробовать сделать у себя так же.

Поскольку у меня стоит Windows 7 Professional, первой идеей оказалось использование AppLocker"a, однако быстро выяснилось, что работать в моей редакции винды он не хочет, и требует Ultimate или Enterprise. В силу лицензионности моей винды и пустоты моего кошелька, вариант с AppLocker"ом отпал.

Следующей попыткой стала настройка групповых политик ограниченного использования программ. Поскольку AppLocker является «прокачанной» версией данного механизма, логично попробовать именно политики, тем более они бесплатны для пользователей Windows:)

Заходим в настройки:

gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Политики ограниченного использования программ

В случае, если правил нет, система предложит сгенерировать автоматические правила, разрешающие запуск программ из папки Windows и Program Files. Так же добавим запрещающее правило для пути * (любой путь). В результате мы хотим получить возможность запуска программ только из защищенных системных папок. И что же?

Да, это мы и получим, но вот только маленькая незадача - не работают ярлыки и http ссылки. На ссылки еще можно забить, а без ярлыков жить плоховато.

Если разрешить запуск файлов по маске *.lnk - мы получим возможность создать ярлык для любого исполняемого файла, и по ярлыку запустить его, даже если он лежит не в системной папке. Паршиво.

Запрос в гугл приводит к таким решениям: или разрешить запуск ярлыков из пользовательской папки, либо пользовать сторонние бары с ярлычками. Иначе никак. Лично мне такой вариант не нравится.

В итоге мы сталкиваемся с ситуацией, что *.lnk является с точки зрения винды не ссылкой на исполняемый файл, а исполняемым файлом. Бредово, но что ж поделать… Хотелось бы, чтобы винда проверяла не местонахождение ярлычка, а местонахождение файла, на который он ссылается.

И тут я нечаянно натолкнулся на настройки списка расширений, являщихся исполняемыми с точки зрения винды (gpedit.msc -> Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Назначенные типы файлов). Удаляем оттуда LNK и заодно HTTP и релогинимся. Получаем полностью рабочие ярлычки и проверку на местонахождение исполняемого файла.

Было сомнение, можно ли будет передавать через ярлыки параметры - можно, так что все ок.

В результате мы получили реализацию идеи, описанной в статье «Windows-компьютер без антивирусов» без каких либо неудобств для пользователя.

Также для любителей стрелять себе в ногу, можно создать папку в Program Files и кинуть ярлык для нее на рабочий стол, назвав, например «Песочницей». Это позволит запускать оттуда программы без отключения политик, пользуясь защищенным хранилищем (защита через UAC).

Надеюсь описанный метод окажется для кого-то полезным и новым. По крайней мере я о таком ни от кого не слышал и нигде не видел.

Редактор локальной групповой политики (gpedit.msc) - это удобная и действительно мощная утилита, посредством которой можно детально настроить Windows. В версиях «Домашняя базовая» и «Домашняя расширенная» она, к сожалению, отсутствует. Но Microsoft не удалила этот инструмент, а только «спрятала» его в папках windows\winsxs и windows\SysWOW64.

С помощью нашего решения процесс станет гораздо проще и надежнее. Вы запускаете бесплатную программу для установки и ждете завершения ее работы. Впрочем, необходимо признать, что и у нашего удобного метода есть небольшой недостаток: Windows отображает команды в меню редактора на русском языке, а сами настройки, равно как и их описания, перечислены на английском. Если для вас это не проблема, ничто больше не помешает вам насладиться работой с многоцелевым инструментом для настройки.

Как это сделать:

1. Скачиваем редактор

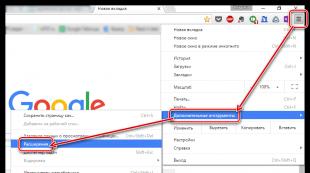

Откройте страницу drudger.deviantart.com/art/Add-GPEDIT-msc-215792914 . Нажмите на небольшую кнопку «Download», чтобы скачать файл ZIP. Внимание! Большие кнопки - это рекламные ссылки .

2. Распаковываем и устанавливаем

Откройте вашу папку с загрузками и распакуйте скачанный вами архив ZIP. Теперь двойным кликом запустите находящийся в нем файл Setup.exe и подождите, пока работа завершится. Затем закройте программу для установки нажатием кнопки «Finish».

3. Копируем 64-разрядные файлы

Если вы работаете в 64-разрядной версии Windows, то откройте в Проводнике папку Windows\SysWOW64. Скопируйте оттуда каталоги GroupPolicy и GroupPolicyUsers, а также файл gpedit.msc в папку Windows\System32.

4. Запускаем редактор

Нажмите комбинацию клавиш «Win+R» и введите «gpedit.msc». В окне сообщения контроля учетных записей нажмите на пункт «Да». После этого должен открыться редактор локальной групповой политики.

5. Редактируем командный файл

Если после запуска редактора вы получили сообщение «Консоль управления (ММС) не может создать оснастку », повторите действия этапа 2, но в этот раз не нажимайте «Finish». Вместо этого откройте папку Windows\Temp\gpedit и правой кнопкой мыши щелкните по файлу x86.bat (32-битная Windows) либо по x64.bat (64-битная Windows). В контекстном меню выберите пункт «Изменить».

6. Исправляем ошибку оснастки

В верхней трети программного кода вы увидите шесть записей, содержащих элемент «%username%:f». Дополните его кавычками по следующему образцу: ««%username%»:f» и сохраните файл. Теперь правой кнопкой мыши щелкните по сохраненному командному файлу и выберите «Запуск от имени администратора». Если сейчас запустить редактор локальной групповой политики, как описано на этапе 4, ошибка оснастки должна исчезнуть.

7. Работаем с групповой политикой

Всего в редакторе групповой политики вам предлагается около 3000 настроек, которые действительно легко применить. Пример: если вы хотите, чтобы ваш антивирус автоматически проверял каждое вложение, выберите в редакторе «User Configuration | Administrative Templates | Windows Components | Attachment Manager». В правой половине окна вы увидите несколько записей. Дважды щелкните по «Notify antivirus programs when opening attachments». В появившемся окне выберите «Enabled» и затем нажмите на «ОК».

8. Скрываем устаревшие настройки

Если редактор локальной групповой политики кажется вам слишком запутанным, скройте все настройки, которые точно не касаются вашей системы. Для этого пройдите в меню к «Вид | Filtering» и поставьте флажок перед опцией «Filter by Requirements Information». В любом случае снимите флажки перед всеми записями, относящимися к Windows 2000. Настройки для XP работают и в Windows 7, поэтому не трогайте их. После выбора нажмите на «ОК». Вы сразу же увидите только нужные опции.

Фото: компании-производители

Редактор локальной групповой политики, один из инструментов windows 10, windows 7, windows 8, windows 8.1, кроме версий home, который не очень популярный среди обычных пользователей, но пришелся по вкусу сетевым администраторам.

Он позволяет контролировать все параметры ОС из одной точки. Это особенно полезно, если вы администратор сети и нужно установить одинаковые правила для нескольких компьютеров / ноутбуков или пользователей в одной и той же самой области.

Также редактор локальной групповой политики предлагает широкий набор возможностей и настроек, которые не найти в обычных местах и может быть очень полезным для обычных пользователей.

Прочтите это руководство, чтобы узнать, что такое локальная групповая политика, где она находится, как ее открыть и как с нею работать на всех версиях виндовс.

Что такое редактор локальной групповой политики

По определению, групповые политики является функцией, которая дает вам точку доступа для администрирования, настройки операционной системы, программ и пользовательских настроек на компьютерах и ноутбуках.

Разумеется, это очень полезно, если вы являетесь администратором сети и вам необходимо ввести определенные правила или параметры для компьютеров и или пользователей.

Тем не менее, этот сценарий не является целью данного учебника. Локальная политика представляют управление компьютерами, не только тех, кто зарегистрирован в группе.

Проще говоря, вы должны думать о групповой политике как о инструменте, регулирующим функционирование ОС windows 10, windows 7, windows 8, windows 8.1 на вашем компьютере.

Кто может запустить редактор локальной групповой политики

Поскольку редактор локальной групповой политики является инструментом хорошо развитым, вы должны знать, что он не доступен для редакций home. Вы можете запустить его только на:

- Windows 7 Professional, Ultimate и Enterprise

- Windows 8 и1 Professional, Enterprise

- Windows 10 Pro и Enterprise

Что можно сделать в редакторе локальной групповой политики

Вы можете настроить множество параметров ОС как администратор и другие пользователи не смогут ваши параметры изменить позже. Вот несколько примеров:

- Можете позволить пользователям использовать определенные приложения на вашем компьютере.

- Блокировать доступ к внешним устройствам (например, карты памяти USB), подключенных к компьютеру.

- Блокировать доступ пользователей к панели управления или настройкам приложений.

- Скрыть некоторые элементы панели управления.

- Задает фон, для рабочего стола и блокировать способность пользователей его изменить.

- Блокировать включение или отключение сетевых соединений и доступ к их свойствам.

- Запретить пользователям считывать или записывать данные на CD, DVD, внешних накопителях памяти и т.д.

- Отключить все комбинации клавиш, которые начинаются с кнопки Win. Например, Win+R (открывает «Выполнить»).

Таковы лишь некоторые примеры, а на самом деле есть множество других параметров.

Как открыть редактор локальной групповой политики на Windows 7

Чтобы открыть редактор локальной групповой политики на Windows 7 используйте функцию поиска.

Для этого нажмите «меню Пуск», и в поисковой линейке впишите «gpedit.msc» (без кавычек) и в поле вывода результата нажмите на значок «gpedit.msc» или «Редактировать групповую политику» — смотря какая появится.

В качестве альтернативы можно использовать инструмент «Выполнить». Самый быстрый способ его запустить — одновременно нажмите «Win+R», написать «gpedit.msc» и нажать кнопку «OK».

Как войти в редактор локальной групповой политики на Windows 8.1

Как и в Windows 7 инструмент можно быстро запустить, используя поиск и ведя в него без кавычек — «gpedit.msc».

После этого в результате поиска, нажмите «gpedit». Также можете использовать окно, «Выполнить», как описано в предыдущем разделе.

Как открыть редактор локальной групповой политики в Windows 10

В операционной системе Windows 10, запустить редактор локальной групповой политики также же, как в Windows 8.1 и Windows 7.

Точно также можете в окне поиска прописать — «gpedit.msc» и нажать на соответствующий значок в выдаче результатов.

Кому нравится пользоваться окном «Выполнить» можете открыть его и запустить редактор как описано в разделах выше – на десятке идентично.

Вот какой имеет открытый вид редактора локальной групповой политики в Windows 10.

ПРИМЕЧАНИЕ: редактор локальной групповой политики выглядит почти идентично и предлагает те же опции, настройки и функции что Windows 7, Windows 8 или Windows 10. Поэтому, здесь будут использованы скриншоты, сделанные только в Windows 10.

Как работать с редактором локальной групповой политики

Редактор локальной групповой политики делится на две части: в левой части отображаются в категории, а в правой содержимое активной категории.

Политика групп организована в двух основных разделах:

- Конфигурация компьютера — содержит параметры, которые применены во всех компьютерах, независимо от пользователей.

- Конфигурация пользователя — содержит параметры для пользователей. Они применяются сугубо к пользователям, а не к компьютеру.

- Настройки ПО — программное обеспечение, раздел которого по умолчанию должен быть пустым.

- Параметры Windows — содержит параметры безопасности. Это место, где можете найти или добавить скрипты, которые должны выполняться при запуске или завершении работы компьютера.

- Административные шаблоны — содержит большое количество настроек, которые контролируют многие аспекты работы вашего компьютера. Здесь можете просматривать, редактировать и даже накладывать всевозможные настройки и правила. Упомянем лишь несколько примеров. Вы можете управлять параметрами пользователей, Панелью управления, Сетью, меню Пуск и панелью задач.

Как редактировать с помощью редактора локальной групповой политики

Для того, чтобы лучше понять процесс использования, возьмем пример. Допустим, вы хотите, установить определенный фон для рабочего стола, который будет использоваться для каждого существующего пользователя.

Чтобы добраться до настроек рабочего стола, вам необходимо перейти в категорию «Конфигурация пользователя» в левой панели. Затем перейдите к параметру «Административные шаблоны», откройте «Рабочий стол» и выберите «Настройки рабочего стола».

В правой панели увидите все параметры, которые можно настроить из выбранного административного шаблона. Для каждого параметра, в его правой части отображаются два столбца:

- Колонка «Состояние» говорит, какие параметры не настроены и активны или не активны.

В левой части этой панели показано подробную информацию о том, что делает конкретный параметр и его эффекты. Эта информация отображается в левой панели, всякий раз, когда вы выбираете настройку.

Например, если вы выбираете «фоновый рисунок рабочего стола», на левой стороне вы увидите, что установка может быть применена к версии от Windows 2000 и более новых.

Если вы хотите изменить настройки, фонового рисунка рабочего стола, дважды щелкните по нему правой кнопкой мыши или нажмите ПКМ и выберите «Изменить».

Появится окно с настройками для редактирования. Например, в нашем случае можем указать фон для рабочего стола.

Для этого нужно поставить птичку напротив слова «Включено» и указать путь к изображению.

В конце, необходимо нажать кнопку «Применить» (Apply) или OK, чтобы активировать настройку.

Это лишь самый простой пример. Я не хочу сейчас даже упоминать о прописывании различных сценариев, так как большинство не будет их использовать.

В целом редактор локальной групповой политики представляет собой сложный инструмент, которым, как ни странно, можно легко установить различные правила для ваших компьютеров и их пользователей.

Чтобы рассмотреть каждый аспект и все доступные настройки придется книгу написать, но надеюсь, что теперь вы как минимум знаете основные принципы этого инструмента.

Если у вас есть какие-либо вопросы о редакторе локальной групповой политики, не стесняйтесь сказать об этом в комментарии ниже. Успехов.

Рубрики: Без рубрики