Windows 7 ადგილობრივი უსაფრთხოების პოლიტიკა Windows-ში ადგილობრივი ჯგუფის პოლიტიკის გადატვირთვა

მომხმარებლის და Windows სისტემის პარამეტრების დაზუსტების ერთ-ერთი მთავარი ინსტრუმენტია ჯგუფის პოლიტიკა - GPO (Group Policy Object). თავად კომპიუტერზე და მის მომხმარებლებზე შეიძლება გავლენა იქონიოს დომენის ჯგუფის პოლიტიკამ (თუ კომპიუტერი არის Active Directory დომენში) და ლოკალური (ეს წესები კონფიგურირებულია ადგილობრივად და გამოიყენება მხოლოდ ამ კომპიუტერზე). ჯგუფის პოლიტიკა არის შესანიშნავი სისტემის კონფიგურაციის ინსტრუმენტი, რომელსაც შეუძლია გააუმჯობესოს მისი ფუნქციონირება, უსაფრთხოება და უსაფრთხოება. თუმცა, ახალბედა სისტემის ადმინისტრატორებისთვის, რომლებიც გადაწყვეტენ ექსპერიმენტი ჩაატარონ თავიანთი კომპიუტერის უსაფრთხოებაზე, ზოგიერთი ადგილობრივი (ან დომენის) ჯგუფის პოლიტიკის პარამეტრების არასწორმა კონფიგურაციამ შეიძლება გამოიწვიოს სხვადასხვა პრობლემები: მცირე პრობლემებიდან, როგორიცაა პრინტერის ან USB ფლეშის დაკავშირების შეუძლებლობა. დისკზე, ნებისმიერი აპლიკაციის ინსტალაციის ან გაშვების სრულ აკრძალვამდე (SPR ან AppLocker პოლიტიკის მეშვეობით), ან თუნდაც ლოკალური ან დისტანციური შესვლის აკრძალვა.

ასეთ შემთხვევებში, როდესაც ადმინისტრატორს არ შეუძლია ლოკალურად შესვლა სისტემაში, ან არ იცის ზუსტად რომელი პოლიტიკის პარამეტრი იწვევს პრობლემას, მან უნდა მიმართოს გადაუდებელ სცენარს ჯგუფის პოლიტიკის პარამეტრების სტანდარტულ (ნაგულისხმევ) პარამეტრებზე გადაყენებისას. . კომპიუტერის „სუფთა“ მდგომარეობაში, ჯგუფის პოლიტიკის არცერთი პარამეტრი არ არის კონფიგურირებული.

ამ სტატიაში ჩვენ გაჩვენებთ რამდენიმე მეთოდს ლოკალური და დომენური ჯგუფის პოლიტიკის პარამეტრების ნაგულისხმევ მნიშვნელობებზე გადატვირთვისთვის. ეს ინსტრუქცია უნივერსალურია და მისი გამოყენება შესაძლებელია Windows-ის ყველა მხარდაჭერილ ვერსიაზე GPO პარამეტრების გადატვირთვისთვის: Windows 7-დან Windows 10-მდე, ასევე Windows Server 2008/R2, 2012/R2 და 2016 წლის ყველა ვერსიისთვის.

ადგილობრივი პოლიტიკის გადატვირთვა gpedit.msc კონსოლის გამოყენებით

ეს მეთოდი მოიცავს ლოკალური ჯგუფის პოლიტიკის რედაქტორის გრაფიკული კონსოლის გამოყენებას gpedit.mscყველა კონფიგურირებული პოლიტიკის გამორთვა. გრაფიკული ადგილობრივი GPO რედაქტორი ხელმისაწვდომია მხოლოდ Pro, Enterprise და Education გამოცემებში.

რჩევა. Windows-ის მთავარ ვერსიებში Local Group Policy Editor-ის კონსოლი აკლია, მაგრამ თქვენ მაინც შეგიძლიათ მისი გაშვება. ქვემოთ მოცემული ბმულების გამოყენებით შეგიძლიათ ჩამოტვირთოთ და დააინსტალიროთ gpedit.msc კონსოლი Windows 7-ისა და Windows 10-ისთვის:

გაუშვით gpedit.msc snap-in და გადადით განყოფილებაში ყველა პარამეტრიადგილობრივი კომპიუტერის პოლიტიკა ( ლოკალური კომპიუტერული პოლიტიკა -> კომპიუტერის კონფიგურაცია -> ადმინისტრაციული შაბლონები / "ლოკალური კომპიუტერი" პოლიტიკა -> კომპიუტერის კონფიგურაცია -> ადმინისტრაციული შაბლონები). ეს განყოფილება შეიცავს ადმინისტრაციულ შაბლონებში კონფიგურაციისთვის ხელმისაწვდომი ყველა პოლიტიკის ჩამონათვალს. დაალაგეთ პოლიტიკა სვეტების მიხედვით სახელმწიფო(სახელმწიფო) და იპოვეთ ყველა აქტიური პოლიტიკა (შტატში გამორთულია/ინვალიდიან ჩართულია/ ჩართულია). გამორთეთ ყველა ან მხოლოდ გარკვეული პოლიტიკა მათი დაყენებით არაკონფიგურირებული(Მითითებული არ არის).

იგივე ქმედებები უნდა განხორციელდეს მომხმარებლის პოლიტიკის განყოფილებაში ( მომხმარებელიკონფიგურაცია/ მომხმარებლის კონფიგურაცია). ამ გზით შეგიძლიათ გამორთოთ GPO ადმინისტრაციული შაბლონის პარამეტრები.

რჩევა. ყველა გამოყენებული ადგილობრივი და დომენის პოლიტიკის პარამეტრების სია მოსახერხებელ html ანგარიშში შეგიძლიათ მიიღოთ ჩაშენებული უტილიტის გამოყენებით ბრძანებით:

gpresult /h c:\distr\gpreport2.html

Windows-ში ჯგუფის პოლიტიკის გადატვირთვის ზემოაღნიშნული მეთოდი შესაფერისია "უმარტივესი" შემთხვევებისთვის. ჯგუფის პოლიტიკის არასწორმა პარამეტრებმა შეიძლება გამოიწვიოს უფრო სერიოზული პრობლემები, მაგალითად: gpedit.msc snap-in-ის ან ზოგადად ყველა პროგრამის გაშვების შეუძლებლობა, მომხმარებელმა დაკარგოს სისტემის ადმინისტრატორის უფლებები, ან აეკრძალოს ლოკალურად შესვლა. განვიხილოთ ეს შემთხვევები უფრო დეტალურად.

აიძულეთ ადგილობრივი GPO გადატვირთვა ბრძანების ხაზიდან

ეს განყოფილება აღწერს, თუ როგორ უნდა აიძულოთ Windows-ში ჯგუფური პოლიტიკის ყველა მიმდინარე პარამეტრის გადატვირთვა. თუმცა, ჯერ აღვწერთ Windows-ში ადმინისტრაციული ჯგუფის პოლიტიკის შაბლონების მუშაობის რამდენიმე პრინციპს.

ჯგუფის პოლიტიკის არქიტექტურა ეფუძნება სპეციალურ ფაილებს რეესტრი.პოლ. ეს ფაილები ინახავს რეესტრის პარამეტრებს, რომლებიც შეესაბამება კონფიგურირებული ჯგუფის პოლიტიკის გარკვეულ პარამეტრებს. მომხმარებლის და კომპიუტერის პოლიტიკა ინახება ცალკე ფაილებში რეესტრი.პოლ.

- კომპიუტერის კონფიგურაციის პარამეტრები (განყოფილება კომპიუტერის კონფიგურაცია) ინახება %SystemRoot%\System32\GroupPolicy\Machine\registry.pol-ში

- მომხმარებლის პოლიტიკა (განყოფილება მომხმარებლის კონფიგურაცია) - %SystemRoot%\System32\GroupPolicy\User\registry.pol

როდესაც კომპიუტერი ჩაიტვირთება, სისტემა ახდენს \Machine\Registry.pol ფაილის შიგთავსის იმპორტს HKEY_LOCAL_MACHINE (HKLM) სისტემის რეესტრის სკივში. \User\Registry.pol ფაილის შიგთავსი იმპორტირებულია HKEY_CURRENT_USER (HKCU) ფილიალში, როდესაც მომხმარებელი შედის სისტემაში.

გახსნისას, ლოკალური ჯგუფის პოლიტიკის რედაქტორის კონსოლი ატვირთავს ამ ფაილების შიგთავსს და უზრუნველყოფს მათ მოსახერხებელი გრაფიკული ფორმით. GPO რედაქტორის დახურვისას, თქვენს მიერ განხორციელებული ცვლილებები ჩაიწერება Registry.pol ფაილებში. ჯგუფის პოლიტიკის განახლების შემდეგ (gpupdate /force ბრძანების ან განრიგის გამოყენებით), ახალი პარამეტრები ემატება რეესტრს.

რჩევა. ფაილებში ცვლილებების შესატანად, თქვენ უნდა გამოიყენოთ მხოლოდ GPO ჯგუფის პოლიტიკის რედაქტორი. არ არის რეკომენდებული Registry.pol ფაილების ხელით რედაქტირება ან ჯგუფის პოლიტიკის რედაქტორის ძველი ვერსიების გამოყენებით!

ადგილობრივი ჯგუფის პოლიტიკის ყველა მიმდინარე პარამეტრის წასაშლელად, თქვენ უნდა წაშალოთ Registry.pol ფაილები GroupPolicy დირექტორიაში. ამის გაკეთება შეგიძლიათ შემდეგი ბრძანებებით, გაშვებული ბრძანების სტრიქონში ადმინისტრატორის უფლებებით:

RD /S /Q "%WinDir%\System32\GroupPolicyUsers" RD /S /Q "%WinDir%\System32\GroupPolicy"

ამის შემდეგ, თქვენ უნდა განაახლოთ პოლიტიკის პარამეტრები რეესტრში:

Gpupdate /force

ეს ბრძანებები აღადგენს ლოკალური ჯგუფის პოლიტიკის ყველა პარამეტრს კომპიუტერის კონფიგურაციის და მომხმარებლის კონფიგურაციის განყოფილებებში.

გახსენით gpedit.msc რედაქტორის კონსოლი და დარწმუნდით, რომ ყველა პოლიტიკა არ არის კონფიგურირებული მდგომარეობაში. gpedit.msc კონსოლის გაშვების შემდეგ, დისტანციური საქაღალდეები ავტომატურად შეიქმნება ნაგულისხმევი პარამეტრებით.

Windows-ის ადგილობრივი უსაფრთხოების პოლიტიკის გადატვირთვა

ადგილობრივი უსაფრთხოების პოლიტიკაკონფიგურირებულია ცალკე მართვის კონსოლის გამოყენებით secpol.msc. თუ თქვენს კომპიუტერთან დაკავშირებული პრობლემები გამოწვეულია ადგილობრივი უსაფრთხოების პოლიტიკის „ხრახნების გამკაცრებით“ და თუ მომხმარებელს ჯერ კიდევ აქვს წვდომა სისტემაზე და ადმინისტრაციულ უფლებებზე, ჯერ უნდა სცადოთ ადგილობრივი Windows უსაფრთხოების პოლიტიკის პარამეტრების გადატვირთვა ნაგულისხმევ მნიშვნელობებზე. ამისათვის, ბრძანების სტრიქონში ადმინისტრატორის უფლებებით, გაუშვით:

- Windows 10, Windows 8.1/8 და Windows 7-ისთვის: secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

- Windows XP-სთვის: secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose

ამის შემდეგ საჭიროა კომპიუტერის გადატვირთვა.

თუ უსაფრთხოების პოლიტიკასთან დაკავშირებული პრობლემები შენარჩუნებულია, სცადეთ ხელით გადარქმევა ადგილობრივი უსაფრთხოების პოლიტიკის მონაცემთა ბაზის საკონტროლო პუნქტის ფაილი %windir%\security\database\edb.chk

ren %windir%\security\database\edb.chk edb_old.chk

გაუშვით ბრძანება:

gpupdate /force

გადატვირთეთ Windows გამოყენებით:

გამორთვა –f –r –t 0

ადგილობრივი პოლიტიკის გადატვირთვა, როდესაც ვერ შეხვალთ Windows-ში

იმ შემთხვევაში, თუ ლოკალური შესვლა შეუძლებელია ან ბრძანების ხაზის გაშვება შეუძლებელია (მაგალითად, მისი და სხვა პროგრამების დაბლოკვისას). თქვენ შეგიძლიათ წაშალოთ Registry.pol ფაილები Windows-ის საინსტალაციო დისკიდან ან ნებისმიერი LiveCD-დან ჩატვირთვით.

გამოყენებული დომენის GPO პარამეტრების გადაყენება

რამდენიმე სიტყვა დომენის ჯგუფის პოლიტიკის შესახებ. თუ კომპიუტერი შედის Active Directory დომენში, მისი ზოგიერთი პარამეტრის მართვა შესაძლებელია დომენის ადმინისტრატორის მიერ დომენის GPO-ების მეშვეობით.

registry.pol ფაილები დომენის ჯგუფის ყველა გამოყენებული პოლიტიკის ინახება დირექტორიაში %windir%\System32\GroupPolicy\DataStore\0\SysVol\ contoso.com\Policies. თითოეული პოლიტიკა ინახება ცალკე დირექტორიაში დომენის პოლიტიკის GUID-ით.

ეს registry.pol ფაილები შეესაბამება შემდეგ რეესტრის ფილიალებს:

- HKLM\Software\Policies\Microsoft

- HKCU\Software\Policies\Microsoft

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy Objects

- HKCU\Software\Microsoft\Windows\CurrentVersion\Policies

დომენის პოლიტიკის გამოყენებული ვერსიების ისტორია, რომლებიც ინახება კლიენტზე, მდებარეობს შემდეგ ფილიალებში:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy\History\

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy\History\

როდესაც კომპიუტერი გამორიცხულია დომენიდან, კომპიუტერზე არსებული დომენის პოლიტიკის ფაილები registry.pol იშლება და, შესაბამისად, არ იტვირთება რეესტრში.

თუ საჭიროა დომენის GPO პარამეტრების იძულებით წაშლა, უნდა გაასუფთავოთ %windir%\System32\GroupPolicy\DataStore\0\SysVol\contoso.com\Policies დირექტორია და წაშალოთ მითითებული რეესტრის გასაღებები (რეკომენდებულია სარეზერვო ასლის შექმნა. წაშლილი ფაილების და რეესტრის გასაღებების ასლი!!!) . შემდეგ გაუშვით ბრძანება:

gpupdate /force /boot

რჩევა. ეს ტექნიკა საშუალებას გაძლევთ გადატვირთოთ ყველა ადგილობრივი ჯგუფის პოლიტიკის პარამეტრი Windows-ის ყველა ვერსიაში. თუმცა, ჯგუფური პოლიტიკის რედაქტორის გამოყენებით გაკეთებული ყველა პარამეტრი გადატვირთულია არ არის გადატვირთულირეესტრში შეტანილი ყველა ცვლილება პირდაპირ რეესტრის რედაქტორის, REG ფაილების ან სხვა გზით.

ჩემს წინა სტატიებში ჯგუფური პოლიტიკის შესახებ, მე ვისაუბრე Snap-in-ის მუშაობის პრინციპებზე. განხილული იყო ამჟამინდელი აღჭურვილობის ზოგიერთი კვანძი, ასევე მრავალი ჯგუფის პოლიტიკის ფუნქციონირება. ამ სტატიიდან დაწყებული, შეგიძლიათ გაეცნოთ უსაფრთხოების პარამეტრების მართვას თქვენს ადგილობრივ კომპიუტერზე, ასევე დომენის გარემოში. დღესდღეობით, უსაფრთხოება სამუშაოს განუყოფელი ნაწილია, როგორც სისტემის ადმინისტრატორებისთვის დიდ და თუნდაც მცირე საწარმოებში, ასევე სახლის მომხმარებლებისთვის, რომლებსაც აქვთ კომპიუტერის დაყენების ამოცანა. გამოუცდელმა ადმინისტრატორებმა და სახლის მომხმარებლებმა შეიძლება იფიქრონ, რომ ანტივირუსისა და firewall-ის დაყენების შემდეგ მათი ოპერაციული სისტემები საიმედოდ არის დაცული, მაგრამ ეს მთლად ასე არ არის. რა თქმა უნდა, ეს კომპიუტერები დაცული იქნება მრავალი შეტევისგან, მაგრამ რა გადაარჩენს მათ ადამიანურ ფაქტორს? დღესდღეობით ოპერაციული სისტემების უსაფრთხოების შესაძლებლობები ძალიან დიდია. არსებობს ათასობით უსაფრთხოების პარამეტრი, რომელიც აკონტროლებს სერვისებს, ქსელის უსაფრთხოებას, ზღუდავს წვდომას რეესტრის გარკვეულ კლავიშებზე და პარამეტრებზე, მართავს BitLocker დისკის დაშიფვრის მონაცემთა აღდგენის აგენტებს, აკონტროლებს აპლიკაციებზე წვდომას და მრავალი სხვა.

Windows Server 2008 R2 და Windows 7 ოპერაციული სისტემების უსაფრთხოების პარამეტრების დიდი რაოდენობის გამო, შეუძლებელია ყველა კომპიუტერის კონფიგურაცია იმავე პარამეტრების გამოყენებით. სტატიაში განხილული იყო Windows ოპერაციულ სისტემებში მომხმარებლის ანგარიშის კონტროლის დაზუსტების მეთოდები და ეს მხოლოდ მცირე ნაწილია იმისა, რისი გაკეთებაც შეგიძლიათ უსაფრთხოების პოლიტიკის გამოყენებით. ადგილობრივი უსაფრთხოების პოლიტიკის შესახებ სტატიების სერიაში ვეცდები განვიხილო რაც შეიძლება მეტი უსაფრთხოების მექანიზმი მაგალითებით, რომლებიც დაგეხმარებათ მომავალ მუშაობაში.

უსაფრთხოების პოლიტიკის კონფიგურაცია

უსაფრთხოების პოლიტიკა არის პარამეტრების ნაკრები, რომელიც მართავს კომპიუტერის უსაფრთხოებას და იმართება ადგილობრივი GPO-ის გამოყენებით. თქვენ შეგიძლიათ დააკონფიგურიროთ ეს პოლიტიკა snap-in-ის გამოყენებით "ადგილობრივი ჯგუფის პოლიტიკის რედაქტორი"ან ვადამდელი. აღჭურვილობა "ადგილობრივი უსაფრთხოების პოლიტიკა"გამოიყენება ლოკალურ კომპიუტერზე ანგარიშის პოლიტიკისა და ლოკალური პოლიტიკის შესაცვლელად, ხოლო Active Directory დომენზე მიბმული ანგარიშების პოლიტიკის კონფიგურაცია შესაძლებელია Snap-ის გამოყენებით "ჯგუფური პოლიტიკის მართვის რედაქტორი". თქვენ შეგიძლიათ გადახვიდეთ უსაფრთხოების ადგილობრივ პოლიტიკაზე შემდეგი გზებით:

თუ თქვენი კომპიუტერი დაკავშირებულია Active Directory დომენთან, უსაფრთხოების პოლიტიკა განისაზღვრება დომენის პოლიტიკით ან იმ ორგანიზაციული ერთეულის პოლიტიკით, რომლის წევრია კომპიუტერი.

უსაფრთხოების პოლიტიკის გამოყენება ადგილობრივ კომპიუტერზე და დომენთან მიერთებული სამუშაო სადგურის GPO-ზე

შემდეგი მაგალითების გამოყენებით შეგიძლიათ იხილოთ განსხვავება უსაფრთხოების პოლიტიკის გამოყენებას ადგილობრივ კომპიუტერზე და GPO-ს შორის სამუშაო კომპიუტერზე, რომელიც უერთდება Windows Server 2008 R2 დომენს.

უსაფრთხოების პოლიტიკის გამოყენება ადგილობრივ კომპიუტერზე

მიმდინარე მაგალითის წარმატებით დასასრულებლად, ანგარიში, რომლითაც შესრულდება ეს მოქმედებები, უნდა იყოს ჯგუფის წევრი "ადმინისტრატორები"თქვენს ადგილობრივ კომპიუტერზე. თუ კომპიუტერი დაკავშირებულია დომენთან, მაშინ ამ მოქმედებების შესრულება შეუძლიათ მხოლოდ მომხმარებლებს, რომლებიც არიან ჯგუფის წევრები "დომენის ადმინისტრატორები"ან ჯგუფები, რომლებსაც აქვთ წესების რედაქტირების ნებართვა.

ამ მაგალითში ჩვენ გადავარქვათ სახელი სტუმრის ანგარიშს. ამისათვის მიჰყევით ამ ნაბიჯებს:

კომპიუტერის გადატვირთვის შემდეგ, იმისათვის, რომ შეამოწმოთ არის თუ არა უსაფრთხოების პოლიტიკა თქვენს კომპიუტერზე, თქვენ უნდა გახსნათ კომპონენტი საკონტროლო პანელში. "მომხმარებლის ანგარიშები"და მიჰყევით ბმულს "სხვა ანგარიშის მართვა". ფანჯარაში, რომელიც იხსნება, იხილავთ თქვენს ადგილობრივ კომპიუტერზე შექმნილ ყველა ანგარიშს, მათ შორის გადარქმეული სტუმრის ანგარიშს:

უსაფრთხოების პოლიტიკის გამოყენება GPO-ზე სამუშაო კომპიუტერზე, რომელიც უერთდება Windows Server 2008 R2 დომენს

ამ მაგალითში, ჩვენ ხელს უშლით მომხმარებლის Test_ADUser-ს შეცვალოს პაროლი თავისი კომპიუტერის ანგარიშისთვის. შეგახსენებთ, რომ შემდეგი მოქმედებების შესასრულებლად თქვენ უნდა იყოთ ჯგუფის წევრი "დომენის ადმინისტრატორები". Მიყევი ამ ნაბიჯებს:

კომპიუტერის გადატვირთვის შემდეგ, რათა შეამოწმოთ არის თუ არა გამოყენებული უსაფრთხოების პოლიტიკა, გადადით კომპიუტერზე, რომელზეც განხორციელდა ცვლილებები და გახსენით MMC მართვის კონსოლი. დაამატეთ მას აღჭურვილობა "ადგილობრივი მომხმარებლები და ჯგუფები"და სცადეთ შეცვალოთ პაროლი თქვენი დომენის ანგარიშისთვის.

უსაფრთხოების პოლიტიკის გამოყენება GPO-ზე Windows Server 2008 R2 დომენის კონტროლერიდან

ამ მაგალითის გამოყენებით, ჩვენ შევცვლით ახალი უნიკალური პაროლების რაოდენობას, რომლებიც უნდა მიენიჭოს მომხმარებლის ანგარიშს ძველი პაროლის ხელახლა გამოყენებამდე. ეს პოლიტიკა საშუალებას გაძლევთ გააუმჯობესოთ უსაფრთხოება ძველი პაროლების განმეორებით გამოყენების უზრუნველსაყოფად. შედით დომენის კონტროლერში ან გამოიყენეთ დისტანციური სერვერის ადმინისტრირების ხელსაწყოები. Მიყევი ამ ნაბიჯებს:

Snap-in-ის გამოყენების შესახებ "ჯგუფური პოლიტიკის მენეჯმენტი"დომენის კონტროლერებზე და გუნდის შესახებ gpupdateდეტალურად იქნება განხილული მომდევნო სტატიებში.

დასკვნა

ამ სტატიაში თქვენ შეიტყვეთ ადგილობრივი უსაფრთხოების პოლიტიკის აღსრულების მეთოდებზე. მოწოდებული მაგალითები ასახავს უსაფრთხოების პოლიტიკის დაყენებას Snap-in-ის გამოყენებით "ადგილობრივი უსაფრთხოების პოლიტიკა"ადგილობრივ კომპიუტერზე, პოლიტიკის კონფიგურაცია დომენთან შეერთებულ კომპიუტერზე და ადგილობრივი უსაფრთხოების პოლიტიკის მართვა დომენის კონტროლერის გამოყენებით. ადგილობრივი უსაფრთხოების პოლიტიკის შესახებ სერიის შემდეგ სტატიებში თქვენ შეიტყობთ თითოეული snap-in კვანძის გამოყენების შესახებ "ადგილობრივი უსაფრთხოების პოლიტიკა"და მათი გამოყენების მაგალითები სატესტო და საწარმოო გარემოში.

აღფრთოვანებული დავრჩი უსაფრთხოების უზრუნველსაყოფად და გადავწყვიტე მეც მეცადა იგივე გამეკეთებინა.

ვინაიდან მე მაქვს Windows 7 Professional, პირველი იდეა იყო AppLocker-ის გამოყენება, მაგრამ სწრაფად გაირკვა, რომ მას არ სურს მუშაობა Windows-ის ჩემს გამოცემაში და მოითხოვს Ultimate ან Enterprise-ს ჩემი Windows-ის ლიცენზირებისა და სიცარიელის გამო ჩემი საფულე, ვარიანტი AppLocker" om გაქრა.

შემდეგი მცდელობა იყო ჯგუფის პოლიტიკის კონფიგურაცია პროგრამული უზრუნველყოფის შეზღუდვისთვის. იმის გამო, რომ AppLocker არის ამ მექანიზმის "ატუმბული" ვერსია, ლოგიკურია სცადოთ პოლიტიკა, მით უმეტეს, რომ ისინი უფასოა Windows-ის მომხმარებლებისთვის :)

გადადით პარამეტრებზე:

gpedit.msc -> კომპიუტერის კონფიგურაცია -> Windows კონფიგურაცია -> უსაფრთხოების პარამეტრები -> პროგრამული უზრუნველყოფის შეზღუდვის პოლიტიკა

თუ წესები არ არსებობს, სისტემა შემოგთავაზებთ ავტომატური წესების გენერირებას, რაც საშუალებას იძლევა პროგრამების გაშვება Windows და Program Files საქაღალდედან. ჩვენ ასევე დავამატებთ უარყოფის წესს ბილიკისთვის * (ნებისმიერი გზა). შედეგად, ჩვენ გვსურს შეგვეძლოს პროგრამების გაშვება მხოლოდ დაცული სისტემის საქაღალდეებიდან. Და რა?

დიახ, ჩვენ ამას მივიღებთ, მაგრამ არის მხოლოდ მცირე პრობლემა - მალსახმობები და http ბმულები არ მუშაობს. თქვენ მაინც შეგიძლიათ დაივიწყოთ ბმულები, მაგრამ ცხოვრება მალსახმობების გარეშე საკმაოდ ცუდია.

თუ დავუშვებთ ფაილების გაშვებას *.lnk mask-ის გამოყენებით, ჩვენ შევძლებთ შევქმნათ მალსახმობი ნებისმიერი შესრულებადი ფაილისთვის და გავუშვათ მალსახმობის გამოყენებით, თუნდაც ის არ იყოს სისტემის საქაღალდეში. საზიზღარი.

Google-ის მოთხოვნა იწვევს შემდეგ გადაწყვეტილებებს: ან დაუშვით მალსახმობების გაშვება მომხმარებლის საქაღალდედან, ან გამოიყენეთ მესამე მხარის ზოლები მალსახმობებით. სხვა გზა არაა. პირადად მე არ მომწონს ეს ვარიანტი.

შედეგად, ჩვენ ვაწყდებით სიტუაციას, რომ *.lnk, Windows-ის თვალსაზრისით, არის არა შესრულებადი ფაილის ბმული, არამედ შესრულებადი ფაილი. სიგიჟეა, მაგრამ რა ქნას... მინდა Windows-მა შეამოწმოს არა მალსახმობი, არამედ იმ ფაილის ადგილმდებარეობა, რომელსაც ის ეხება.

და შემდეგ შემთხვევით წავაწყდი გაფართოებების სიის პარამეტრებს, რომლებიც შესრულებადია Windows-ის თვალსაზრისით (gpedit.msc -> კომპიუტერის კონფიგურაცია -> Windows კონფიგურაცია -> უსაფრთხოების პარამეტრები -> მინიჭებული ფაილის ტიპები). იქიდან ვხსნით LNK-ს და ამავდროულად HTTP-ს და შევდივართ. ჩვენ ვიღებთ სრულად მოქმედ მალსახმობებს და შევამოწმებთ შესრულებადი ფაილის ადგილმდებარეობას.

არსებობდა ეჭვი, შეიძლებოდა თუ არა პარამეტრების გადაცემა მალსახმობებით - შესაძლებელია, ასე რომ, ყველაფერი წესრიგშია.

შედეგად, ჩვენ მივიღეთ სტატიაში „Windows კომპიუტერი ანტივირუსის გარეშე“ აღწერილი იდეის განხორციელება მომხმარებლისთვის ყოველგვარი უხერხულობის გარეშე.

ასევე, მათთვის, ვისაც ფეხში სროლა მოსწონს, შეგიძლიათ შექმნათ საქაღალდე Program Files-ში და გადააგდოთ მას მალსახმობი დესკტოპზე და უწოდოთ მას, მაგალითად, "Sandbox". ეს საშუალებას მოგცემთ გაუშვათ პროგრამები იქიდან პოლიტიკის გამორთვის გარეშე, დაცული მეხსიერების გამოყენებით (დაცვა UAC-ით).

ვიმედოვნებ, აღწერილი მეთოდი ვინმესთვის სასარგებლო და ახალი იქნება. ყოველ შემთხვევაში ამის შესახებ არავისგან მსმენია და არსად მინახავს.

ლოკალური ჯგუფის პოლიტიკის რედაქტორი (gpedit.msc) არის მოსახერხებელი და მართლაც ძლიერი პროგრამა, რომლის მეშვეობითაც შეგიძლიათ Windows-ის დეტალური კონფიგურაცია. სამწუხაროდ, ის არ არის ხელმისაწვდომი "Home Basic" და "Home Advanced" ვერსიებში. მაგრამ მაიკროსოფტმა არ წაშალა ეს ინსტრუმენტი, არამედ მხოლოდ "დამალა" ის windows\winsxs და windows\SysWOW64 საქაღალდეებში.

ჩვენი გადაწყვეტით პროცესი გაცილებით მარტივი და საიმედო გახდება. თქვენ გაუშვით უფასო ინსტალაციის პროგრამა და დაელოდებით მის დასრულებას. თუმცა, უნდა ვაღიაროთ, რომ ჩვენს მოსახერხებელ მეთოდს ასევე აქვს მცირე ნაკლი: Windows აჩვენებს ბრძანებებს რედაქტორის მენიუში რუსულად, მაგრამ თავად პარამეტრები, ისევე როგორც მათი აღწერილობები, ჩამოთვლილია ინგლისურად. თუ ეს არ არის თქვენთვის პრობლემა, არაფერი შეგიშლით ხელს ისარგებლოთ თქვენი მრავალფუნქციური ტიუნინგის ხელსაწყოთი.

Როგორ გავაკეთო ეს:

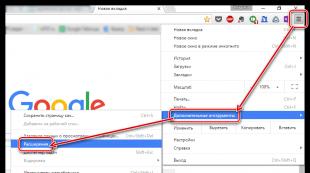

1. ჩამოტვირთეთ რედაქტორი

გადადით drudger.deviantart.com/art/Add-GPEDIT-msc-215792914. დააწკაპუნეთ პატარა "ჩამოტვირთვა" ღილაკზე ZIP ფაილის ჩამოსატვირთად. ყურადღება! დიდი ღილაკებია სარეკლამო ბმულები.

2. ამოალაგეთ და დააინსტალირეთ

გახსენით ჩამოტვირთვების საქაღალდე და ამოიღეთ თქვენ მიერ გადმოწერილი ZIP არქივი. ახლა ორჯერ დააწკაპუნეთ მასში მდებარე Setup.exe ფაილის გასაშვებად და დაელოდეთ სამუშაოს დასრულებას. შემდეგ დახურეთ ინსტალაციის პროგრამა ღილაკზე "დასრულება" დაჭერით.

3. დააკოპირეთ 64-ბიტიანი ფაილები

თუ თქვენ იყენებთ Windows-ის 64-ბიტიან ვერსიას, გახსენით Windows\SysWOW64 საქაღალდე Explorer-ში. დააკოპირეთ GroupPolicy და GroupPolicyUsers დირექტორიები იქიდან, ასევე gpedit.msc ფაილი Windows\System32 საქაღალდეში.

4. გაუშვით რედაქტორი

დააჭირეთ კლავიშთა კომბინაციას "Win+R" და შეიყვანეთ "gpedit.msc". მომხმარებლის ანგარიშის კონტროლის შეტყობინების ფანჯარაში დააწკაპუნეთ "დიახ". ამის შემდეგ, ადგილობრივი ჯგუფის პოლიტიკის რედაქტორი უნდა გაიხსნას.

5. სურათების ფაილის რედაქტირება

თუ რედაქტორის გაშვების შემდეგ მიიღებთ შეტყობინებას "მართვის კონსოლი (MMC) არ შეუძლია შექმნას Snap-in", გაიმეორეთ ნაბიჯები 2, მაგრამ ამჯერად არ დააჭიროთ "დასრულებას". ამის ნაცვლად, გახსენით Windows\Temp\gpedit საქაღალდე და დააწკაპუნეთ მარჯვენა ღილაკით x86.bat (32-bit Windows) ან x64.bat (64-bit Windows) ფაილზე. აირჩიეთ "რედაქტირება" კონტექსტური მენიუდან.

6. snap-in შეცდომის გამოსწორება

კოდის ზედა მესამედში ნახავთ ექვს ჩანაწერს, რომელიც შეიცავს ელემენტს "%username%:f". დაამატეთ ციტატები ასეთი: „%username%“:f“ და შეინახეთ ფაილი. ახლა დააწკაპუნეთ მაუსის მარჯვენა ღილაკით შენახულ პარტიულ ფაილზე და აირჩიეთ "გაშვება როგორც ადმინისტრატორი". თუ ახლა აწარმოებთ ლოკალური ჯგუფის პოლიტიკის რედაქტორს, როგორც ეს აღწერილია მე-4 ნაბიჯში, snap-in შეცდომა უნდა გაქრეს.

7. ჯგუფურ პოლიტიკასთან მუშაობა

საერთო ჯამში, ჯგუფის პოლიტიკის რედაქტორი გთავაზობთ დაახლოებით 3000 პარამეტრს, რომელთა გამოყენება ნამდვილად მარტივია. მაგალითი: თუ გსურთ, რომ ანტივირუსმა ავტომატურად დაასკანიროს ყველა დანართი, აირჩიეთ „მომხმარებლის კონფიგურაცია | ადმინისტრაციული შაბლონები | Windows კომპონენტები | დანართის მენეჯერი." ფანჯრის მარჯვენა ნახევარში ნახავთ რამდენიმე ჩანაწერს. ორჯერ დააწკაპუნეთ "აცნობეთ ანტივირუსულ პროგრამებს დანართების გახსნისას". ფანჯარაში, რომელიც გამოჩნდება, აირჩიეთ "ჩართულია" და შემდეგ დააჭირეთ "OK".

8. მოძველებული პარამეტრების დამალვა

თუ ლოკალური ჯგუფის პოლიტიკის რედაქტორი ძალიან დამაბნეველი გეჩვენებათ, დამალეთ ნებისმიერი პარამეტრი, რომელიც არ იცით თქვენი სისტემის შესაბამისი. ამისათვის გადადით მენიუში „View | გაფილტვრა" და მონიშნეთ ველი "გაფილტვრა მოთხოვნების ინფორმაციის მიხედვით" ოფციის გვერდით. ნებისმიერ შემთხვევაში, მოხსენით Windows 2000-თან დაკავშირებული ყველა ჩანაწერის მონიშვნა. XP-ის პარამეტრები ასევე მუშაობს Windows 7-ში, ასე რომ დატოვეთ ისინი. არჩევანის გაკეთების შემდეგ დააჭირეთ "OK". თქვენ დაუყოვნებლივ ნახავთ მხოლოდ თქვენთვის საჭირო ვარიანტებს.

ფოტო:მწარმოებელი კომპანიები

ლოკალური ჯგუფის პოლიტიკის რედაქტორი, ერთ-ერთი ინსტრუმენტი Windows 10, Windows 7, Windows 8, Windows 8.1, გარდა სახლის ვერსიებისა, რომელიც არც თუ ისე პოპულარულია ჩვეულებრივ მომხმარებლებს შორის, მაგრამ მოსწონთ ქსელის ადმინისტრატორებს.

ის საშუალებას გაძლევთ აკონტროლოთ ყველა OS პარამეტრი ერთი წერტილიდან. ეს განსაკუთრებით სასარგებლოა, თუ თქვენ ხართ ქსელის ადმინისტრატორი და გჭირდებათ იგივე წესების დაყენება მრავალი კომპიუტერისთვის/ლეპტოპისთვის ან იმავე ზონის მომხმარებლებისთვის.

ასევე, ლოკალური ჯგუფის პოლიტიკის რედაქტორი გთავაზობთ ფუნქციებისა და პარამეტრების ფართო სპექტრს, რომლებიც არ არის ნაპოვნი ჩვეულებრივ ადგილებში და შეიძლება იყოს ძალიან სასარგებლო ჩვეულებრივი მომხმარებლებისთვის.

წაიკითხეთ ეს სახელმძღვანელო, რათა გაიგოთ რა არის ლოკალური ჯგუფის პოლიტიკა, სად მდებარეობს, როგორ გახსნათ და როგორ ვიმუშაოთ მასთან Windows-ის ყველა ვერსიაზე.

რა არის ადგილობრივი ჯგუფის პოლიტიკის რედაქტორი

განსაზღვრებით, ჯგუფური პოლიტიკა არის ფუნქცია, რომელიც გაძლევთ წვდომის წერტილს კომპიუტერებსა და ლეპტოპებზე ოპერაციული სისტემის, პროგრამების და მომხმარებლის პარამეტრების ადმინისტრირების, კონფიგურაციისთვის.

რა თქმა უნდა, ეს ძალიან სასარგებლოა, თუ თქვენ ხართ ქსელის ადმინისტრატორი და გჭირდებათ გარკვეული წესების ან პარამეტრების დანერგვა კომპიუტერებისთვის და/ან მომხმარებლებისთვის.

თუმცა, ეს სცენარი არ არის ამ სახელმძღვანელოს მიზანი. ადგილობრივი პოლიტიკა წარმოადგენს კომპიუტერების კონტროლს და არა მხოლოდ ჯგუფში რეგისტრირებულებს.

მარტივად რომ ვთქვათ, თქვენ უნდა წარმოიდგინოთ ჯგუფური პოლიტიკა, როგორც ინსტრუმენტი, რომელიც არეგულირებს Windows 10, Windows 7, Windows 8, Windows 8.1 ფუნქციონირებას თქვენს კომპიუტერში.

ვის შეუძლია ადგილობრივი ჯგუფის პოლიტიკის რედაქტორის გაშვება

ვინაიდან ადგილობრივი ჯგუფის პოლიტიკის რედაქტორი კარგად განვითარებული ინსტრუმენტია, უნდა იცოდეთ, რომ ის არ არის ხელმისაწვდომი სახლის გამოცემებისთვის. მისი გაშვება შეგიძლიათ მხოლოდ:

- Windows 7 Professional, Ultimate და Enterprise

- Windows 8 და 1 Professional, Enterprise

- Windows 10 Pro და Enterprise

რა შეგიძლიათ გააკეთოთ ლოკალური ჯგუფის პოლიტიკის რედაქტორში

თქვენ შეგიძლიათ OS-ის მრავალი პარამეტრის კონფიგურაცია ადმინისტრატორად და სხვა მომხმარებლები ვერ შეძლებენ თქვენი პარამეტრების შეცვლას მოგვიანებით. Აი ზოგიერთი მაგალითი:

- შეგიძლიათ მომხმარებლებს მისცეთ საშუალება გამოიყენონ გარკვეული აპლიკაციები თქვენს კომპიუტერში.

- დაბლოკეთ წვდომა კომპიუტერთან დაკავშირებულ გარე მოწყობილობებზე (როგორიცაა USB მეხსიერების დისკები).

- დაბლოკეთ მომხმარებლის წვდომა მართვის პანელზე ან აპლიკაციის პარამეტრებზე.

- საკონტროლო პანელის ზოგიერთი ელემენტის დამალვა.

- აყენებს დესკტოპის ფონს და ბლოკავს მომხმარებლების შესაძლებლობას შეცვალონ იგი.

- დაბლოკეთ ქსელური კავშირების ჩართვა ან გამორთვა და მათ თვისებებზე წვდომა.

- აარიდეთ მომხმარებლებს მონაცემების წაკითხვა ან ჩაწერა CD-ებზე, DVD-ებზე, გარე შესანახ მოწყობილობებზე და ა.შ.

- გამორთეთ ყველა გასაღების კომბინაცია, რომელიც იწყება Win ღილაკით. მაგალითად, Win + R (იხსნება "Run").

ეს მხოლოდ რამდენიმე მაგალითია, მაგრამ სინამდვილეში ბევრი სხვა ვარიანტია.

როგორ გავხსნათ ლოკალური ჯგუფის პოლიტიკის რედაქტორი Windows 7-ზე

Windows 7-ზე ლოკალური ჯგუფის პოლიტიკის რედაქტორის გასახსნელად გამოიყენეთ საძიებო ფუნქცია.

ამისათვის დააწკაპუნეთ "დაწყების მენიუზე" და საძიებო ზოლში შეიყვანეთ "gpedit.msc" (ბრჭყალების გარეშე) და შედეგის გამომავალი ველში დააწკაპუნეთ "gpedit.msc" ხატულაზე ან "ჯგუფის პოლიტიკის რედაქტირება" - დამოკიდებულია რომელზეც ერთი ჩანს.

გარდა ამისა, შეგიძლიათ გამოიყენოთ Run ინსტრუმენტი. მისი გაშვების ყველაზე სწრაფი გზაა ერთდროულად დააჭიროთ "Win + R", ჩაწეროთ "gpedit.msc" და დააჭიროთ "OK".

როგორ შევიდეთ ლოკალური ჯგუფის პოლიტიკის რედაქტორი Windows 8.1-ზე

როგორც Windows 7-ში, ინსტრუმენტის სწრაფად გაშვება შესაძლებელია ძიების გამოყენებით და შეყვანით „gpedit.msc“ ციტატების გარეშე.

ამის შემდეგ, ძიების შედეგიდან დააჭირეთ "gpedit". თქვენ ასევე შეგიძლიათ გამოიყენოთ Run ფანჯარა, როგორც ეს აღწერილია წინა ნაწილში.

როგორ გავხსნათ ლოკალური ჯგუფის პოლიტიკის რედაქტორი Windows 10-ში

Windows 10 ოპერაციულ სისტემაში გაუშვით ლოკალური ჯგუფის პოლიტიკის რედაქტორი ისევე, როგორც Windows 8.1 და Windows 7.

ანალოგიურად, შეგიძლიათ შეიყვანოთ "gpedit.msc" საძიებო ფანჯარაში და დააწკაპუნოთ შესაბამის ხატულაზე შედეგებში.

მათ, ვისაც სურს გამოიყენოს "Run" ფანჯარა, შეუძლია გახსნას იგი და გაუშვას რედაქტორი, როგორც ეს აღწერილია ზემოთ განყოფილებებში - ის იდენტურია ათეულში.

ასე გამოიყურება ღია ლოკალური ჯგუფის პოლიტიკის რედაქტორი Windows 10-ში.

შენიშვნა: ლოკალური ჯგუფის პოლიტიკის რედაქტორი თითქმის იდენტურია და გთავაზობთ იგივე ვარიანტებს, პარამეტრებსა და ფუნქციებს, როგორც Windows 7, Windows 8 ან Windows 10. აქედან გამომდინარე, აქ გამოყენებული იქნება მხოლოდ Windows 10-ში გადაღებული ეკრანის ანაბეჭდები.

როგორ გამოვიყენოთ ლოკალური ჯგუფის პოლიტიკის რედაქტორი

ლოკალური ჯგუფის პოლიტიკის რედაქტორი დაყოფილია ორ ნაწილად: მარცხენა ნაწილი აჩვენებს კატეგორიას, ხოლო მარჯვენა ნაწილში ნაჩვენებია აქტიური კატეგორიის შინაარსი.

ჯგუფის პოლიტიკა დაყოფილია ორ მთავარ განყოფილებად:

- კომპიუტერის კონფიგურაცია - შეიცავს პარამეტრებს, რომლებიც ვრცელდება ყველა კომპიუტერზე, მომხმარებლების მიუხედავად.

- მომხმარებლის კონფიგურაცია - შეიცავს პარამეტრებს მომხმარებლებისთვის. ისინი მკაცრად ვრცელდება მომხმარებლებს და არა კომპიუტერზე.

- პროგრამული პარამეტრები - პროგრამული უზრუნველყოფა, რომლის განყოფილება ნაგულისხმევად ცარიელი უნდა იყოს.

- Windows Settings - შეიცავს უსაფრთხოების პარამეტრებს. ეს არის ადგილი, სადაც შეგიძლიათ იპოვოთ ან დაამატოთ სკრიპტები, რომლებიც უნდა შესრულდეს თქვენი კომპიუტერის ჩართვის ან გამორთვისას.

- ადმინისტრაციული შაბლონები - შეიცავს დიდი რაოდენობით პარამეტრებს, რომლებიც აკონტროლებენ თქვენი კომპიუტერის ბევრ ასპექტს. აქ შეგიძლიათ ნახოთ, შეცვალოთ და გამოიყენოთ ყველა სახის პარამეტრი და წესი. მოვიხსენიოთ მხოლოდ რამდენიმე მაგალითი. თქვენ შეგიძლიათ მართოთ მომხმარებლის პარამეტრები, პანელი, ქსელი, დაწყების მენიუ და დავალების პანელი.

როგორ მოვახდინოთ რედაქტირება ადგილობრივი ჯგუფის პოლიტიკის რედაქტორის გამოყენებით

გამოყენების პროცესის უკეთ გასაგებად, ავიღოთ მაგალითი. ვთქვათ, გსურთ დააყენოთ კონკრეტული დესკტოპის ფონი, რომელიც გამოყენებული იქნება თითოეული არსებული მომხმარებლისთვის.

დესკტოპის პარამეტრებზე მისასვლელად, თქვენ უნდა გადახვიდეთ მომხმარებლის კონფიგურაციის კატეგორიაში მარცხენა პანელში. შემდეგ გადადით ადმინისტრაციული შაბლონების ოფციაზე, გახსენით Desktop და აირჩიეთ Desktop Settings.

მარჯვენა პანელში ნახავთ ყველა პარამეტრს, რომლის კონფიგურაცია შესაძლებელია შერჩეული ადმინისტრაციული შაბლონიდან. თითოეული პარამეტრისთვის, ორი სვეტი ნაჩვენებია მარჯვენა მხარეს:

- სტატუსის სვეტი გიჩვენებთ რომელი პარამეტრები არ არის კონფიგურირებული და არის აქტიური ან არააქტიური.

ამ პანელის მარცხენა მხარე აჩვენებს დეტალურ ინფორმაციას იმის შესახებ, თუ რას აკეთებს კონკრეტული პარამეტრი და მისი ეფექტები. ეს ინფორმაცია გამოჩნდება მარცხენა პანელში, როდესაც ირჩევთ პარამეტრს.

მაგალითად, თუ აირჩევთ "Desktop Wallpaper", მარცხენა მხარეს ნახავთ, რომ პარამეტრი შეიძლება გამოყენებულ იქნას Windows 2000 და უფრო ახალ ვერსიებზე.

თუ გსურთ შეცვალოთ თქვენი დესკტოპის ფონის პარამეტრები, ორჯერ დააწკაპუნეთ მასზე მაუსის მარჯვენა ღილაკით ან მარჯვენა ღილაკით და აირჩიეთ "Change".

გამოჩნდება ფანჯარა რედაქტირების პარამეტრებით. მაგალითად, ჩვენს შემთხვევაში შეგვიძლია მივუთითოთ დესკტოპის ფონი.

ამისათვის მონიშნეთ ყუთი სიტყვის "ჩართული" გვერდით და მიუთითეთ გამოსახულების გზა.

დაბოლოს, პარამეტრის გასააქტიურებლად უნდა დააჭიროთ ღილაკს Apply ან OK.

ეს მხოლოდ უმარტივესი მაგალითია. ახლა არც კი მინდა აღვნიშნო სხვადასხვა სკრიპტების დაწერა, რადგან ადამიანების უმეტესობა მათ არ გამოიყენებს.

მთლიანობაში, ლოკალური ჯგუფის პოლიტიკის რედაქტორი არის დახვეწილი ინსტრუმენტი, რომელიც, გასაკვირია, ადვილად შეუძლია დააწესოს სხვადასხვა წესები თქვენი კომპიუტერებისთვის და მათი მომხმარებლებისთვის.

ყველა ასპექტისა და ყველა არსებული პარამეტრის გასათვალისწინებლად საჭიროა წიგნის დაწერა, მაგრამ იმედი მაქვს, რომ ახლა მაინც იცით ამ ხელსაწყოს ძირითადი პრინციპები.

თუ თქვენ გაქვთ რაიმე შეკითხვები ადგილობრივი ჯგუფის პოლიტიკის რედაქტორთან დაკავშირებით, მოგერიდებათ კომენტარის გაკეთება ქვემოთ. Წარმატებები.

კატეგორია: უკატეგორიული